- Anasayfa

- Firma

- KASPERSKY BİLİŞİM HİZMETLERİ SANAYİ VE TİCARET LİMİTED ŞİRKETİ

- Haberler

- Kaspersky, Windows işletim sisteminde ve Internet Explorer’da hedefli saldırılarda kullanılan bir sıfır gün açığı keşfetti

-

Geri dön

-

5.681 Görüntülenme

-

792 Haber

-

897 İşletme görüntülenme

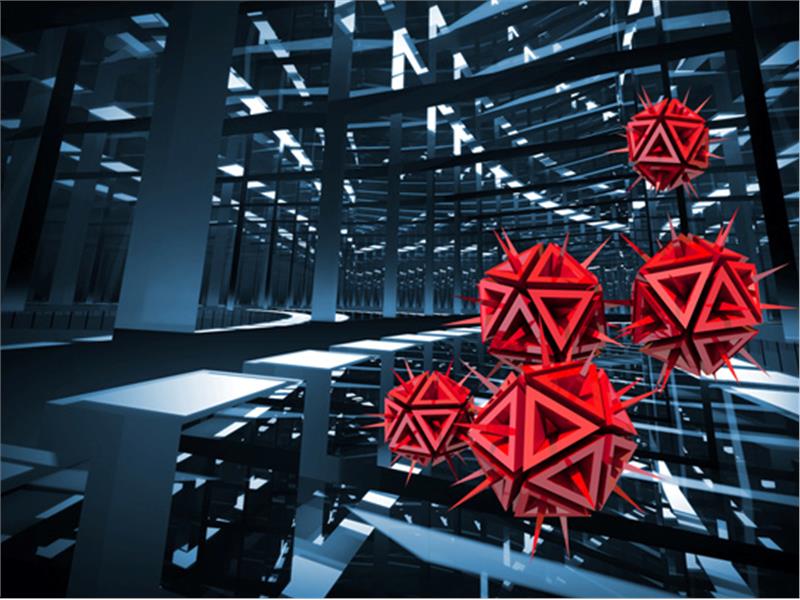

Bu ilkbaharın sonlarında Kaspersky’nin otomatik tespit teknolojileri Güney Koreli bir şirkete yönelik düzenlenen bir hedefli saldırıyı engelledi. Yapılan analizler, saldırının daha önceden bilinmeyen iki sıfır gün açığından yararlandığını ortaya koydu. Bunlardan biri Internet Explorer 11’de uzaktan kod çalıştırmayı sağlarken diğeri ise Windows’ta yetki artışı imkanı veriyordu. İkinci açık Windows 10’un en son sürümlerini hedef alıyordu.

Daha önceden bilinmeyen yazılım hatalarına sıfır gün açığı adı veriliyor. Bu açıklar keşfedildiğinde ciddi ve beklenmedik zararlar verilebilen kötü amaçlı faaliyetler gizlice yürütülebiliyor.

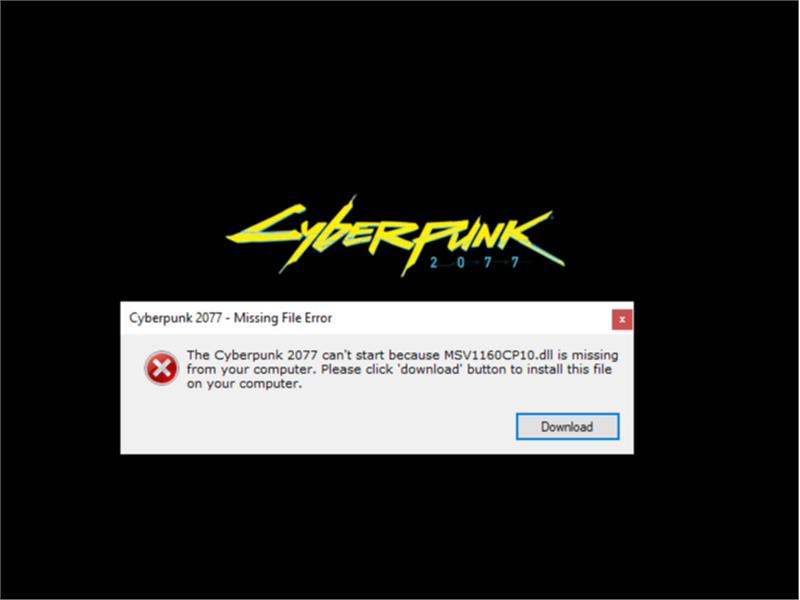

Kaspersky araştırmacıları yukarıda bahsedilen saldırıyı incelerken iki adet sıfır gün açığı tespit etti. Internet Explorer’daki açık uzaktan kod çalıştırma imkanı sunuyordu. Bu açığa CVE-2020-1380 kodu verildi.

Ancak, Internet Explorer izole bir ortamda kullanıldığından saldırganlar makinede daha fazla yetkiye ihtiyaç duyuyordu. Bu yüzden, Windows’un yazıcı hizmetinde bulunan diğer açıktan yararlandılar. Bu açık, saldırganların hedef bilgisayarda istediği kodu çalıştırmasına olanak veriyordu. Yetki artışı sağlayan bu açığa CVE-2020-0986 kodu verildi.

Kaspersky Güvenlik Uzmanı Boris Larin, “Sıfır gün açıklarından yararlanılarak gerçekleştirilen saldırılar siber güvenlik dünyası için büyük önem taşıyor. Bu açıkların tespit edilmesi, markaları hızla bir yama çıkarmaya ve kullanıcıları gerekli tüm güncellemeleri yapmaya zorluyor. Daha önce tespit edilen açıklar genellikle yetki artışı ile ilgili oluyordu. Bu saldırıda ise ilginç bir durum görüldü. Bu vakada tespit edilen açıklardan biri çok daha tehlikeli sonuçlar doğurabilecek uzaktan kod çalıştırma imkanı sunuyordu. En son Windows 10 sürümlerinde bile yer alan bu açık, son dönemlerde pek görülmeyen türdendi. Keşfedilen bu açıklar, sağlam tehdit istihbaratına ve başarısı kanıtlanmış güvenlik teknolojilerine yatırım yapmanın sıfır gün tehditlerine karşı proaktif koruma için ne kadar önemli olduğunu bir kez daha hatırlattı.” dedi.

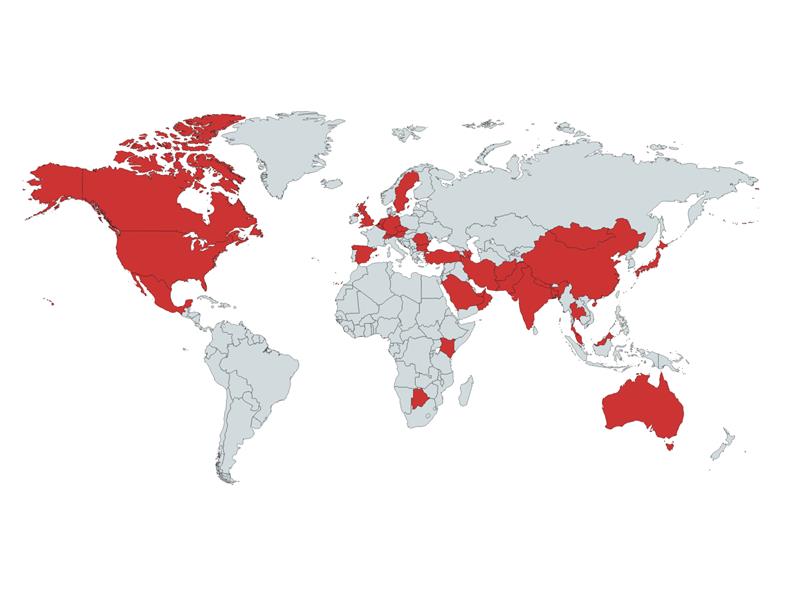

Kaspersky uzmanları, yeni keşfedilen ve eski açıklardaki ufak benzerlikler nedeniyle bu saldırının DarkHotel grubu ile ilişkili olabileceğini düşünüyor.

Bu grupla alakalı Sızma Belirtileri, dosya kodları, komut ve kontrol sunucular hakkında ayrıntılı bilgiyi Kaspersky Tehdit İstihbaratı Portalında bulabilirsiniz.

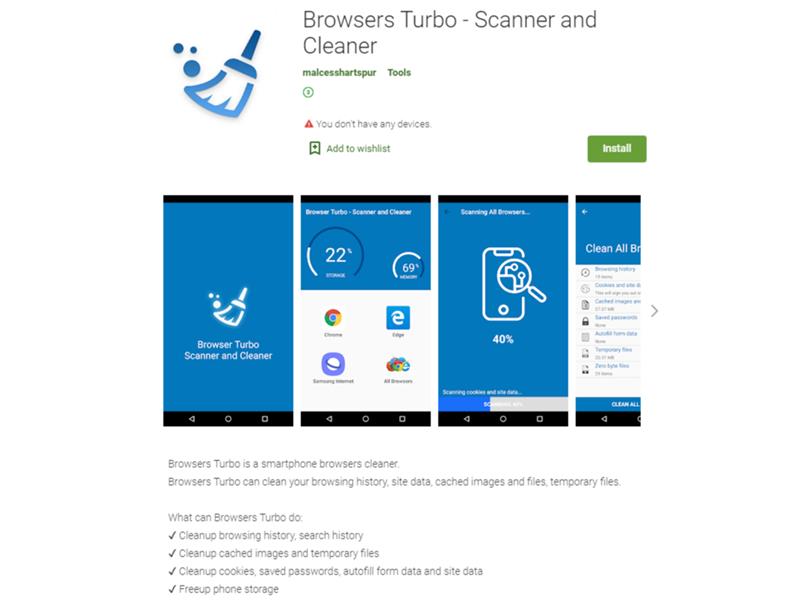

Kaspersky ürünleri bu açıklardan faydalanmaya çalışan zararlı yazılımı PDM:Exploit.Win32.Generic adıyla tespit ediyor.

Yetki artışı için kullanılan CVE-2020-0986 açığı için yama 9 Haziran 2020 tarihinde yayınlandı.

Uzaktan kod çalıştırma için kullanılan CVE-2020-1380 açığı için yama 11 Ağustos 2020 tarihinde yayınlandı.

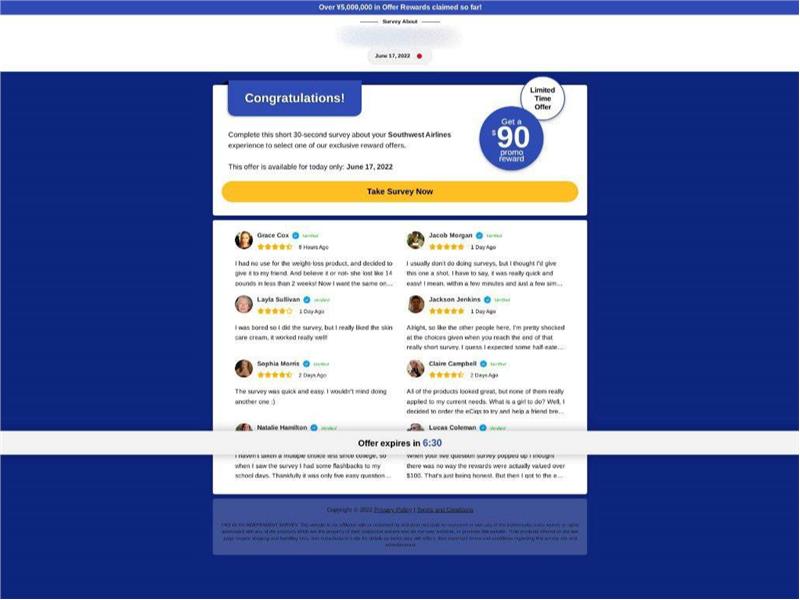

Kaspersky, bu tehditten korunmak isteyenlere şu güvenlik önlemlerini almalarını tavsiye ediyor:

• Microsoft’un bu yeni açıklar için yayınladığı yamaları hemen kurun. Yamaları kurduğunuzda tehdit aktörleri bu açıktan yararlanamayacaktır.

• Güvenlik operasyonları ekibinizin en son tehdit istihbaratına erişmesini sağlayın. Kaspersky Tehdit İstihbaratı Portalı, şirketlerin tehdit istihbaratına tek bir noktadan erişmesini sağlayarak Kaspersky’nin 20 yılı aşkın süredir elde ettiği tüm siber saldırı verilerini ve analizlerini sunuyor.

• Uç nokta seviyesinde tespit, soruşturma ve vakalara zamanında müdahale için Kaspersky Endpoint Detection and Response gibi bir uç nokta tespit ve müdahale çözümü kullanın.

• Mutlaka bulunması gereken uç nokta koruma çözümlerinin yanı sıra gelişmiş tehditleri ilk aşamada ağ düzeyindeyken tespit eden, Kaspersky Anti Targeted Attack Platform gibi kurumsal sınıf bir güvenlik çözümü kullanın.

Yeni açık hakkında daha fazla ayrıntı için Securelist adresindeki raporu okuyabilirsiniz.

Bu ve diğer Microsoft Windows sıfır gün açıklarını tespit eden teknolojilere yakından bakmak için bu web seminerini izleyebilirsiniz.

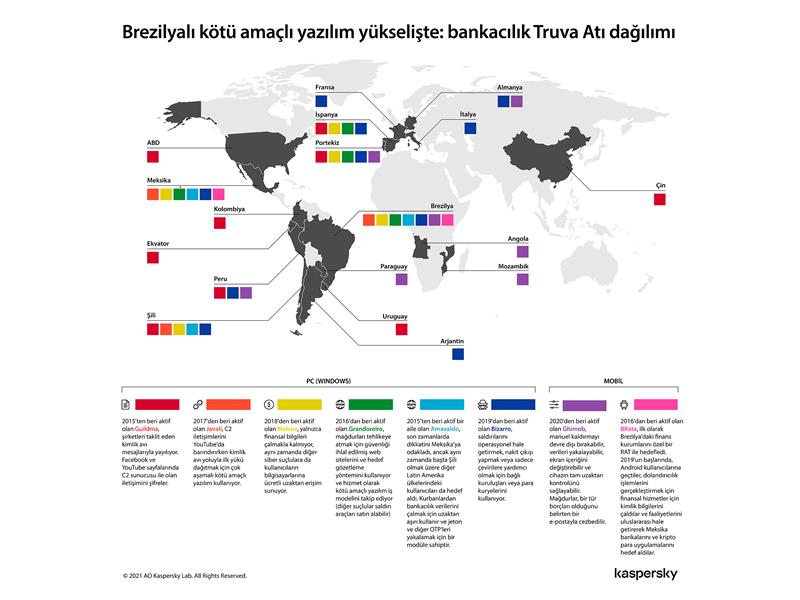

Habere Ait Görseller

- 14 Ağustos 2020 Cuma 14 Ağustos 2020 Cuma

İşletmenin Diğer Haberleri

Mesaj GönderKAPAT

İşletmeye mesajınızı iletin.

Not: Mesajınız iletilmeden önce kalite ve politikalar gereği incelenebilir.